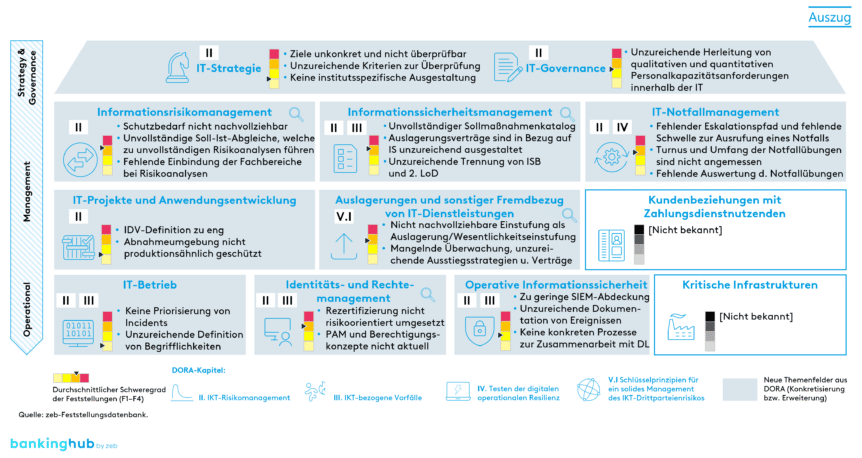

Auswahl zentraler Feststellungen

Als Bereiche, in denen es insbesondere schwerwiegende Feststellungen mit Relevanz für deutsche Kreditinstitute gab, haben wir im Jahr 2023 folgende identifiziert:

- Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen

- Informationsrisikomanagement

- Informationssicherheitsmanagement (inkl. operativer Informationssicherheit)

- Identitäts- und Rechtemanagement

- (IT-)Notfallmanagement

Unsere Beobachtung deckt sich auch mit der bereits am 27. September 2021 im Monatsbericht der Bundesbank[1] veröffentlichten „Übersicht zu wesentlichen Mängeln aus IT-Prüfungen der letzten 10 Jahre“. Trend und Fokus der Feststellungen haben sich auch im Jahr 2023 fortgesetzt.

Im Folgenden haben wir für 5 der 12 Kapitel der BAIT die zentralen Feststellungen aus abgeschlossenen Prüfungen (generelle Schwellenwertregel: Anteil wesentlicher Mängel von > 5 %), die wir als zeb begleitet haben, dargestellt. Dies ist nur ein Auszug, und die Feststellungen können von Institut zu Institut variieren. Die Anzahl der Mängel bzw. Feststellungen pro Kapitel sagt noch nichts über deren Schwere und Bedeutung aus.

Als generelle, übergreifende Feststellungen sind fehlende Vorgaben, mangelnde Kontrollen der zweiten Verteidigungslinie oder Schwächen in der Nachvollziehbarkeit oder Dokumentation zu nennen.

Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen

- Die verwendeten Definitionen für die Identifikation von Drittbezügen als Auslagerung oder sonstigem (IT-)Fremdbezug nach MaRisk und BAIT sind nicht eindeutig.

- Es liegen Mängel bei der Risikoanalyse von Auslagerungen, u. a. inhaltliche Diskrepanzen zwischen Risikobewertungen zu unterschiedlichen Zeitpunkten und fehlende Begründungen für die Beantwortung der Risikoanalyse, vor.

- Die vertraglichen Vereinbarungen stellen nicht sicher, dass die internen Sicherheitsanforderungen, insbesondere in Bezug auf die Informationssicherheit, von den externen Dienstleistern eingehalten werden.

- Es liegen nicht für alle wesentlichen Auslagerungen mit externen Dienstleistern Ausstiegsstrategien/‑pläne vor. Diese werden auch nicht regelmäßig und anlassbezogen geprüft.

- Die implementierten Kontroll- und Prüfungshandlungen des zentralen Auslagerungsmanagements (ZAM) stellen nicht sicher, dass die mit den wesentlichen Auslagerungen verbundenen Risiken angemessen überwacht und gesteuert werden. Die dezentralen Auslagerungsverantwortlichen setzen die Vorgaben des ZAM zur Steuerung/Überwachung der Dienstleister nicht ausreichend um.

Informationsrisikomanagement

- Es mangelt an Konsistenz und Verknüpfung bei Prozesslandkarten, der Schutzbedarfsanalyse sowie eingesetzten Systemen. Die Vererbung der Kritikalitätseinstufungen im Rahmen einer Strukturanalyse hat eine unzureichende Qualität.

- Das Risikomanagement ist nicht umfassend implementiert, da sowohl interne als auch externe Risiken nicht vollumfänglich berücksichtigt sind. Auch die Verknüpfung der IT-Risiken mit der Risikostrategie und dem operationellen Risiko weist Mängel auf.

- Es fehlt eine standardisierte Risikobewertungsmethodik, welche alle IT-Assets umfasst.

- Der Nachweis zur Vollständigkeit eines Inventars aller IT-Assets sowie Einwertung ihrer Kritikalität für die Geschäftsprozesse ist nicht gegeben. Eine unzureichende Datenqualität, Vollständigkeit oder Aktualität wurde identifiziert.

- Die Bewertung der identifizierten Risiken sowie deren Integration in das Gesamtrisikomanagement und die Risikostrategie des Instituts sind nicht vorhanden. Maßnahmen zur Risikominimierung wurden nicht umfänglich angestoßen und verfolgt.

Informationssicherheitsmanagement (inkl. operativer Informationssicherheit)

- Die Abdeckung aller Applikationen und Infrastrukturkomponenten mit Securitytools (z. B. Scannern) ist nicht lückenlos. Es konnte keine vollständige Übereinstimmung zwischen dem Inventar und den ausgerollten Securitytools nachgewiesen werden.

- Sicherheitsrelevanten Alarmen und Vorfällen wurde nicht immer zeitnah, risikobasiert und konsequent nachgegangen. Störfälle wurden nicht sorgfältig nachverfolgt und deren Behandlung nicht sorgfältig dokumentiert. Dies gilt auch für Vorfälle bei externen (wesentlichen) Dienstleistern.

- Die Durchführung von Penetrationstests oder der Umgang mit identifizierten Schwachstellen ist nicht umfassend sowie nicht ausreichend dokumentiert.

- Die Zonierung sowie Verschlüsselung des internen und externen Netzwerks sind unzureichend.

Identitäts- und Rechtemanagement

- Berechtigungskonzepte liegen teilweise nicht vor, sind nicht aktuell, nicht detailliert genug oder für sachkundige Dritte nicht nachvollziehbar. Auf Basis der Berechtigungskonzepte kann damit nicht erkannt werden, welche Daten und Funktionen einer Anwendung genau in einer Anwendungsrolle enthalten sind.

- Die Anwendungsberechtigungsprofile sind zu grob geschnitten. Damit kann in einigen Fällen das „Need-to-know“- oder das „Least-privilege“-Prinzip nicht umgesetzt werden.

- Es sind keine „toxischen“ Berechtigungskombinationen (zur Vermeidung von Interessenkonflikten) je Anwendung dokumentiert oder das Vorgehen zur Identifikation „toxischer Kombinationen“ ist nicht oder nicht nachvollziehbar dokumentiert.

- Zugangsdaten von technischen oder privilegierten Benutzern sind nicht ausreichend geschützt.

- Die Überwachung der Aktivitäten privilegierter Benutzer ist unzureichend.

- Die Zyklen für die Rezertifizierung von Berechtigungszuweisungen sind nicht risikoorientiert.

(IT-)Notfallmanagement

- IT-Notfalltests werden nicht stringent abgeleitet aus den Ergebnissen der Business-Impact-Analyse durchgeführt und weisen somit Mängel in der Vollständigkeit der abzudeckenden relevanten IT-Systeme ab.

- Relevante Dienstleister werden nicht im Rahmen von IT-Notfalltests berücksichtigt. Die Wirksamkeit von Wiederanlauf- und Wiederherstellungsverfahren ist somit nur eingeschränkt gewährleistet.

- Die Vollständigkeit durchgeführter IT-Notfalltests für alle relevanten Komponenten konnte aufgrund unzureichender Dokumentationen nicht nachgewiesen werden.

- Wiederanlauf- und Wiederherstellungsverfahren sind aufgrund fehlender Vollständigkeit des Informationsverbunds nicht vollumfänglich wirksam testbar und in unzureichendem Maße dokumentiert.

Die folgende Darstellung fasst die aufgeführten Feststellungen zusammen und zeigt zudem deren durchschnittlichen Schweregrad (F1–F4). Als Hilfestellung haben wir die relevanten DORA-Kapitel bereits ergänzt, da aufgrund der zeitnahen Anwendung von DORA eine isolierte Betrachtung von BAIT- Feststellungen nicht zielführend ist.

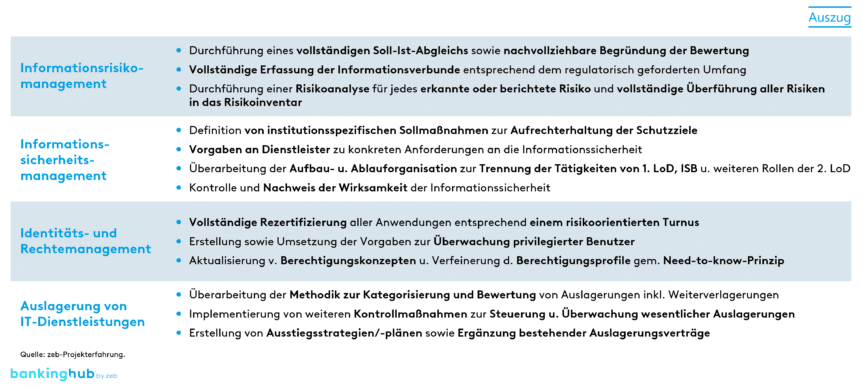

Exemplarische Handlungsbedarfe und Erfolgsfaktoren für die Umsetzung

Auf Basis der Vielzahl der Feststellungen gibt die folgende Tabelle einen Überblick über die potenziellen Handlungsbedarfe für einen Teil der 12 BAIT-Kapitel, die sich vor allem aus den zeb-Erfahrungen aus Prüfungsbegleitungen, Gap-Closing-Projekten und der zeb-Feststellungsdatenbank ergeben.

Neben den in der Abbildung dargestellten konkreten Lösungsansätzen haben sich aus unserer Projekterfahrung einige generelle Erfolgsfaktoren für die Umsetzung durch die Banken ergeben.

- Anstatt sich eng am Feststellungstext bei der Konzeption der Schließung zu orientieren, empfiehlt sich eine holistische Betrachtungsweise. Neben der Behebung des Kerns der Feststellung sollten eine Ursachenanalyse und allgemeine (Kontroll-)Prozessverbesserungen in Erwägung gezogen werden. Auch die Überlegung, ob andere gleichartige Prozesse oder Systeme von einer ähnlichen Feststellung betroffen sein könnten, hilft, Folgefeststellungen frühzeitig zu antizipieren und zu vermeiden.

- Ein zentrales Projektmanagement für die Koordination der Umsetzungsprojekte sichert neben qualitativen Ergebnissen auch die Einhaltung von Fristen.

- Die Einbeziehung weiterer Prüfstellen wie der Internen Revision oder von Abschlussprüfenden stellt eine zusätzliche Qualitätssicherung dar.

- Die laufende und proaktive Kommunikation mit der Aufsicht ist zu empfehlen und bietet Möglichkeiten, auch während der Umsetzung die Auslegung von Feststellungen und geplante Lösungsansätze vorzustellen.

- Projektmitarbeitende sollten eine einschlägige BAIT-/MaRisk-Expertise mitbringen, um die regulatorischen Anforderungen zu verstehen und konforme Lösungen zu entwickeln.

Diese umfassenden Behebungsstrategien sind zwar aufwendig, sichern aber eine nachhaltige Umsetzung und vermeiden Folgefeststellungen im Rahmen von Nachschauprüfungen bzw. reduzieren deren Schwere.

Banken, die bereits eine Prüfung im BAIT-Umfeld erhalten haben, können sich mit den aufgezeigten Lösungsstrategien und weiteren potenziellen Feststellungen auf eine Nachschauprüfung vorbereiten. Noch nicht konkret betroffenen Instituten ermöglicht die Darstellung, sich im Rahmen einer Schwachstellenanalyse ein Bild über die aktuelle BAIT-Konformität zu machen. Hier bietet sich eine gemeinsame Planung und Umsetzung im Zusammenhang mit den laufenden DORA-Initiativen an.

BankingHub-Newsletter

„(erforderlich)“ zeigt erforderliche Felder an

Fazit zu Prüfungen im BAIT-Umfeld

Insgesamt sind die aktuellen Prüfungsfeststellungen zu BAIT ein wichtiger Weckruf für Banken dahingehend, ihre IT-Systeme und -Prozesse weiter zu verbessern und sicherzustellen, dass sie den steigenden Anforderungen an Sicherheit, Compliance und Kundenschutz gerecht werden. Die Einhaltung der BAIT und ab Januar 2025 von DORA ist nicht nur eine regulatorische Anforderung, sondern auch eine wesentliche Voraussetzung, um das Vertrauen der Kunden zu erhalten und langfristig erfolgreich zu sein.

Im Rahmen von bereits laufenden „BAIT-/MaRisk-Konformitätsinitiativen“ sollten in Handlungsfeldern, die mit DORA überlappen, die DORA-Anforderungen berücksichtigt werden, um Synergien zu realisieren. Dies ist besonders wichtig, da es bereits erste Aussagen der deutschen Aufsicht gibt, dass die BAIT im Jahr 2025 novelliert oder ggf. ganz abgeschafft werden und somit alle IT-Sonderprüfungen nur noch auf Basis von DORA durchgeführt werden.

Für 2024 planen BaFin und Bundesbank[2] bereits die Aufsichtsschwerpunkte bei national beaufsichtigten Instituten, und IT-Sicherheit gehört dazu. Hintergrund ist laut BaFin[3], dass durch die fortschreitende Digitalisierung die Gefahr von Cyberangriffen (IKT-Risiko) steigt und gleichzeitig die Abhängigkeiten von wenigen großen IT-Dienstleistern zunehmen (IKT-Konzentrationsrisiko).

Institute, die bereits durch MaRisk- und BAIT-Prüfungen Feststellungen aus den o. g Themenblöcken haben, werden also mit hoher Kraft an der Schließung arbeiten. Allen anderen Instituten seien eine kritische Selbsteinschätzung und eine Gap-Analyse der Compliance-Levels hinsichtlich BAIT und DORA empfohlen, um in bevorstehenden Prüfungen keine (schwerwiegenden) Feststellungen im Prüfungsbericht zu erhalten.