DORA? Worum geht es?

Die am 27.12.2022 im Amtsblatt der EU veröffentlichte Verordnung „Digital operational resilience for the financial sector and amending regulations“ (EU-Verordnung 2022/2254), kurz DORA, schafft einen detaillierten, umfassenden und einheitlichen Aufsichtsrahmen mit dem Ziel der Verbesserung der digitalen, operativen Widerstandsfähigkeit von EU-Finanzunternehmen, einschließlich IKT-Drittdienstleistern. Diese sollen zu einem optimierten Management von IKT-Risiken befähigt werden, um so die Anfälligkeit für IKT-Störungen und Cyberbedrohungen entlang der gesamten Wertschöpfungskette zu mindern.

Die Bewältigung von IKT-Risiken inklusive IKT-Drittparteienrisiko soll dabei nicht (nur) durch quantitative Maßnahmen wie Kapitalunterlegungen für operationelle Risiken erfolgen, sondern explizit durch gezielte qualitative Maßnahmen unterstützt werden. Darüber hinaus wird mit DORA erstmalig ein Rechtsrahmen für die direkte Überwachung von kritischen IKT-Drittdienstleistern (insbesondere großen Anbietern von Cloud-Computing-Diensten) geschaffen.

Als EU-Verordnung und damit verbindlicher, unmittelbar wirkender Rechtsakt ist DORA direkt, ohne weitere Umsetzung nationaler Rechtsvorschriften, am 16.01.2023 in Kraft getreten. Nun haben Finanzunternehmen 24 Monate Zeit, um alle aufsichtlichen Anforderungen umzusetzen; weitere Übergangsvorschriften sind aktuell nicht vorgesehen. Bis dahin sind weitere Konkretisierungen in Form von technischen Regulierungsstandards (RTS/ ITS[4]) zu erwarten, welche nach 12 bzw. 18 Monaten durch die ESAs[5] veröffentlicht werden sollen.

Mit DORA werden neue Vorschriften für die Etablierung eines Rahmenwerks für das IKT-Risikomanagement, die Meldung von Vorfällen, Tests der operationalen Resilienz sowie die Überwachung des IKT-Drittparteienrisikos konstituiert.

Wer ist von DORA betroffen?

DORA gilt – mit wenigen Ausnahmen – grundsätzlich für alle regulierten Finanzunternehmen in der EU und insbesondere auch für IKT-Drittdienstleister. Im Vergleich zu den beiden EBA-Leitlinien für das Management von IKT- und Sicherheitsrisiken und EBA-Leitlinien zu Auslagerungen bezieht DORA eine größere Anzahl und weitere Arten von Finanzunternehmen in den Anwendungsbereich ein.

So gelten die Anforderungen nicht nur für Kreditinstitute, Versicherungen und Wertpapierfirmen, sondern für alle Unternehmen mit Finanzbezug wie Zahlungsinstitute, Kapitalverwaltungsgesellschaften, Anbieter von Kryptodienstleistungen, Ratingagenturen, IKT-Dienstleister. Einzelne Ausnahmen wie im Bereich der Förderinstitute können national definiert werden.

Was ist konkret zu tun?

Der Großteil der DORA-Anforderungen ist im Wesentlichen bereits aus bestehenden Regulierungen und der aufsichtlichen Verwaltungspraxis wie den MaRisk i. V. m. den BAIT und den EBA Guidelines bekannt. Mit DORA werden diese konkretisiert, erweitert und um neue, zusätzliche Aspekte ergänzt.

Dabei findet der Grundsatz der Verhältnismäßigkeit (Proportionalitätsprinzip) seine Anwendung. Bei der Umsetzung der Anforderungen sind Größe und Gesamtrisikoprofil sowie Art, Umfang, Komplexität der Dienstleistungen, Tätigkeiten und Geschäfte der Institute zu berücksichtigen. Es ist davon auszugehen, dass sich in der Prüfungspraxis das Proportionalitätsprinzip auf Detailaspekte auswirken wird, die grundlegenden DORA-Anforderungen jedoch unabhängig von der Institutsgröße übergreifend zu erfüllen sind.

Die Handlungsbedarfe sind aber nicht für alle Finanzunternehmen gleich groß, sondern hängen im Wesentlichen von der Art und dem regulatorischen Reifegrad des Instituts ab.

Wenn bereits aufsichtsrechtliche Anforderungen an die IT wie XAIT erfüllt werden und eine Ausrichtung an internationalen Standards wie der ISO-27xxx-Familie erfolgt, so ist eine gute Ausgangslage für die Erfüllung der DORA-Anforderungen gegeben. Aber auch hier finden sich eine Vielzahl an Neuerungen, die zu deutlichen Aufwänden führen werden.

zeb hat die DORA-Anforderungen in einer umfangreichen Analyse untersucht und die Handlungsbedarfe für verschiedene Arten von Finanzunternehmen ermittelt. Die Anforderungen nach DORA wurden in dem Zuge mit denen aus bestehender Regulatorik (BAIT, MaRisk, EBA Guidelines nach PSD2) verglichen, um, abhängig vom Reifegrad, eine Indikation für den Handlungsbedarf zu erhalten. Unsere Analysen zeigen, dass die größten Umsetzungsaufwände in den Bereichen IKT-Risikomanagement (Kapitel II) und Management des IKT-Drittparteienrisikos (Kapitel V) zu erwarten sind.

BankingHub-Newsletter

„(erforderlich)“ zeigt erforderliche Felder an

Anforderungen nach DORA

Nachfolgend sind die Anforderungen nach DORA entlang der fünf wesentlichen, für Finanzunternehmen relevanten Themenfelder zusammengefasst. Darüber hinaus sind exemplarisch für ein Kreditinstitut (LSI[6]) die zu erwartenden Handlungsbedarfe auszugsweise und mit gewisser Abstraktion dargestellt.

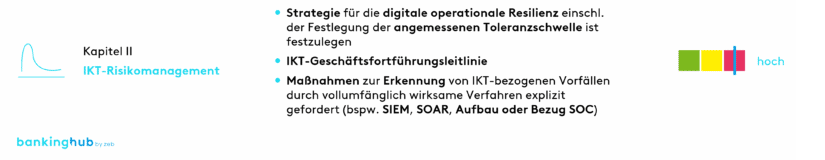

1) IKT-Risikomanagement (Kapitel II)

Anforderung:

- Die Regelungen sollen dazu dienen, die Geschäftsstrategien von Finanzunternehmen und die Durchführung des IKT-Risikomanagements besser aufeinander abzustimmen. Zu diesem Zweck wird das Leitungsorgan persönlich stärker verpflichtet, das IKT-Risikomanagement zu steuern und zu verantworten.

- Um mit der sich schnell entwickelnden Cyberbedrohungslandschaft Schritt zu halten, müssen Finanzunternehmen belastbare IKT-Systeme und -Tools einrichten sowie pflegen. Diese sollen die Auswirkungen von IKT-Risiken minimieren, kontinuierlich und vollumfänglich deren Quellen identifizieren, Schutz- und Präventionsmaßnahmen aufstellen, anomale Aktivitäten umgehend erkennen und dedizierte, umfassende Business-Continuity-Richtlinien sowie Notfall- und Wiederherstellungspläne als integralen Bestandteil des operativen Business-Continuity-Prozesses einführen.

DORA macht hierfür keine spezifischen Vorgaben; die Anforderungen orientieren sich an einschlägigen internationalen, nationalen sowie branchenspezifischen Standards, Leitlinien und Empfehlungen und definieren bestimmte Funktionen des IKT-Risikomanagements (Identifizierung, Schutz und Prävention, Erkennung, Reaktion und Wiederherstellung, Weiterentwicklung sowie Kommunikation).

„Die erstmalige gesetzliche Anordnung einer höchstpersönlichen Verantwortung der Geschäftsleitung der Bank sollte mit Blick auf die sich verschärfende Bußgeldpraxis der BaFin nicht unterschätzt werden. Ein Abtauchen hinter IT-Leiterinnen und -Leitern wird nicht mehr möglich sein.“

– Dr. Markus Escher, Partner Bankaufsichtsrecht bei GSK Stockmann

Handlungsbedarf:

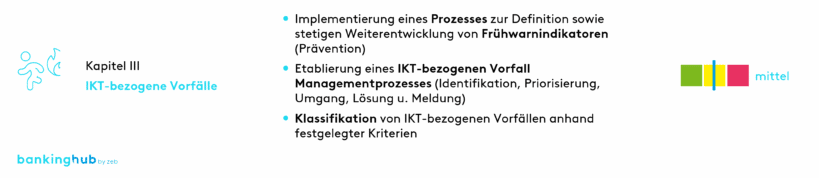

2) Behandlung, Klassifizierung von und Berichterstattung über IKT-bezogene Vorfälle (Kapitel III)

Anforderung:

- Finanzunternehmen müssen einen Managementprozess zur Erkennung, Behandlung, Überwachung und Protokollierung von IKT-bezogenen Vorfällen einrichten und umsetzen. Schwerwiegende IKT-Vorfälle müssen unter Verwendung einer gemeinsamen Vorlage an die zuständigen Behörden gemeldet werden. Dafür müssen sie nach festgelegten Kriterien klassifiziert werden, um eine Harmonisierung der Meldungen zu erreichen.

Handlungsbedarf:

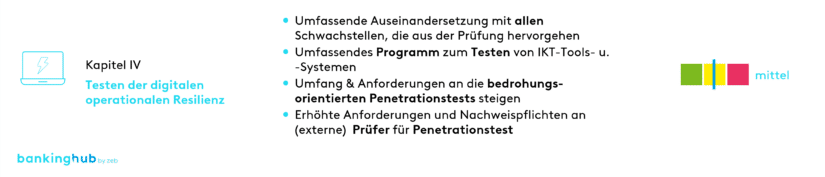

3) Testen der digitalen operationalen Resilienz (Kapitel IV)

Anforderung:

- Die im Rahmenwerk des IKT-Risikomanagements enthaltenen Fähigkeiten und Funktionen müssen regelmäßig getestet werden, um ihre Funktionsfähigkeit, Cyberresilienz und jederzeitige Einsatzfähigkeit sicherzustellen, gegebenenfalls Schwächen, Mängel oder Lücken zu identifizieren und etwaige notwendige Abhilfemaßnahmen umgehend zu ergreifen. Dabei ermöglicht DORA eine verhältnismäßige Umsetzung der Anforderungen an die Betriebsstabilitätstests in Abhängigkeit von der Größe sowie dem Geschäfts- und Risikoprofil der Finanzunternehmen. Die Tests reichen von Standardtests der IKT-Werkzeuge und -Systeme für kleinere Häuser bis hin zu fortgeschrittenen Tests auf der Grundlage von TLPT (Threat-Led Penetration Testing[7]) für bedeutende Finanzunternehmen.

„Mit der expliziten Forderung von Penetration Tests auf Grundlage von TLTP kommen erhöhte Anforderungen an die Testintensität auf Finanzunternehmen als auch IKT-Drittdienstleister zu. Insbesondere im Vertragswesen wird dies zur Durchsetzung solcher Tests beim Bezug von IKT-Leistungen, zu Mehraufwendungen führen.“

– Roger Buschmann, Senior Manager bei zeb

Handlungsbedarf

4) Management des IKT-Drittparteienrisikos (Kapitel V)

Anforderung:

- Schlüsselprinzipien für ein solides Management des IKT-Drittparteienrisikos (Kapitel V.I): DORA soll eine solide Überwachung des IKT-Drittparteienrisikos sicherstellen, die insbesondere auch eine Analyse der Konzentrationsrisiken bei Mehrmandantendienstleistern umfassen soll. Die Verordnung definiert prinzipienbasierte Regeln und vereinheitlicht Schlüsselelemente von Dienstleistungen von und Beziehungen zu IKT-Drittdienstleistern. Diese Elemente beinhalten Mindestaspekte für eine vollständige Überwachung des IKT-Drittparteienrisikos durch das Finanzinstitut entlang des gesamten Lebenszyklus von Auslagerungen bzw. sonstiger Fremdbezüge von IT-Dienstleistungen inklusive dazugehöriger Vertragsverhältnisse (Abschluss, Durchführung, Beendigung, nachvertragliche Phase).

„In den Scope von DORA fallen alle IKT-Dienste, die durch IKT-Drittdienstleister erbracht werden. Es spielt keine Rolle, ob diese aktuell als IT-Auslagerung oder sonstiger Fremdbezug von IT-Dienstleistungen klassifiziert sind. Es ist davon auszugehen, dass der Anpassungsbedarf für sonstige Fremdbezüge von IT-Dienstleistungen höher ausfallen wird als für IT-Auslagerungen (insb. Für die Themen Risikoanalyse, Vertragsinhalte und laufende Dienstleisterüberwachung).“

– Alexander Geißler, Senior Manager bei zeb

Handlungsbedarf:

- Einführung von Befugnissen für Finanzaufsichtsbehörden, um die Risiken von kritischen IKT-Drittdienstleistern zu überwachen (Kapitel V.II): Um die verschiedenen Aufsichtsansätze für das IKT-Drittparteienrisiko im Finanzsektor einander anzunähern, sollen kritische IKT-Drittdienstleister einem Unionsaufsichtsrahmen unterworfen werden. Dafür sollen die ESAs, die als federführende Aufsichtsbehörden für jeden solchen kritischen IKT-Drittdienstleister benannt werden, durch einen neuen harmonisierten Rechtsrahmen Befugnisse erhalten, um sicherzustellen, dass systemkritische Technologiedienstleister auf gesamteuropäischer Ebene angemessen überwacht werden.

„Mit DORA greift die Finanzaufsicht nun direkt auf kritische IKT-Dienstleister zu. Dies wird insbesondere die Hyperscaler im Cloud-Bereich oder große KBS[8]-Anbieter betreffen. Für die Finanzunternehmen kann dies durchaus Vorteile bei den Vertragsverhandlungen mit sich bringen und langfristig, mit einem „DORA 3.0“, bestenfalls zu einer Entlastung bei der Dienstleistersteuerung führen.“

– Stephan Sahm, Senior Manager bei zeb

5) Vereinbarungen über den Austausch von Informationen (Kapitel VI)

DORA erlaubt Finanzunternehmen, gemeinsame Vereinbarungen zum Austausch von Informationen und Erkenntnissen über Cyberbedrohungen zu treffen.

Dies soll zum einen das Bewusstsein über IKT-Risiken schärfen und zum anderen die Ausbreitung von Bedrohungen minimieren, mit dem Ziel, die Verteidigungsfähigkeiten der Finanzunternehmen sowie Techniken zur Erkennung von Bedrohungen zu unterstützen.

Wie lauten die zentralen Erfolgsfaktoren für die DORA-Umsetzung?

Eine frühzeitige Auseinandersetzung mit den DORA-Vorgaben, die Analyse hinsichtlich Anpassungen an bestehenden Verfahren und Methodiken sowie die Erstellung einer Umsetzungsplanung sind essenziell, um innerhalb von weniger als 24 Monaten die Vielzahl an Anforderungen zu bewältigen.

Für die Analyse und Umsetzungsplanung ist ein übergreifendes Verständnis des Risikomanagements bei Finanzdienstleistern notwendig – von den verschiedenen Facetten der Providersteuerung über die Cyberbedrohung bis hin zu mitigierenden bzw. resilienzverbessernden Maßnahmen.

Für die erfolgreiche Umsetzung der DORA-Anforderungen sind sieben Faktoren wesentlich

- DORA ist ein übergreifendes Thema, sodass eine stärkere Einbindung und Vernetzung der Funktionen der First und Second Line of Defense wie der IT, des Risikomanagements, des Notfallmanagements, der Informationssicherheit, des Auslagerungsmanagements und der Rechtsabteilung notwendig wird.

- IKT-Risiken müssen in das Gesamtrisikomanagementsystem des Instituts integriert werden. Die Festlegung einer nachvollziehbaren, überschneidungsfreien und an die Risikoverteilung des Instituts angepassten Risikotaxonomie/-methodik ist dabei erfolgskritisch, damit Zuordnung, Steuerung und Verantwortung beispielsweise für Informations- und Auslagerungsrisiken oder Cyber Risk eindeutig definiert sind.

- Um bei der Anpassung der IT-Dienstleistungsverträge alle Mindestinhalte gemäß DORA rechtssicher zu berücksichtigen, sind fachliches/technisches Verständnis für die an einen Dritten vergebene Dienstleistung, Erfahrung mit bestehender EBA-/BaFin-Regulatorik und juristisches Know-how notwendig.

- Insbesondere mittelständische IKT-Drittanbieter werden sich gegebenenfalls erst spät mit DORA und den sich daraus für sie ergebenden Verpflichtungen beschäftigen, sodass die Zeit für die optimale Anpassung der Dienstleistungsverträge unter Umständen nicht ausreichen wird. Gehen Sie daher frühzeitig auf Ihre strategisch relevanten IT-Dienstleister zu, um einen Fahrplan abzustimmen.

- Die Maßnahmen zur Verbesserung der digitalen Resilienz betreffen neben der Strategie, Leit- und Richtlinien häufig auch konkrete Implementierungen in Technologie oder in Prozessen. Das macht nicht nur eine strategische/konzeptionelle Sicht, sondern auch Kenntnisse und Fähigkeiten bezüglich konkreter Softwarelösungen bis hin zu deren Umsetzung und/oder Changemanagement-Methoden notwendig. Nur so werden die Maßnahmen bei Mensch und Maschine wirksam und die vorgeschriebenen Tests erfolgreich.

- Laufende regulatorische Initiativen sollten in Handlungsfeldern, die DORA tangieren, bereits jetzt die neuen Anforderungen berücksichtigen, um Synergien zu heben.

- Da DORA bereits eine Reife aufweist, sollte mit Ausnahme von wenigen Themen sofort mit der Umsetzung begonnen und nicht auf die Veröffentlichung der RTS/ITS gewartet werden.

DORA: Fazit und Ausblick

DORA soll einen einheitlichen und umfassenden Aufsichtsrahmen mit dem Ziel der Verbesserung der digitalen, operativen Widerstandsfähigkeit von EU-Finanzunternehmen schaffen. Die Vielzahl an neuen Anforderungen und der kurze Umsetzungszeitraum stellen jedoch viele Finanzunternehmen und auch IKT-Drittdienstleister vor Herausforderungen. Aus diesem Grund empfehlen wir die frühzeitige Beschäftigung mit DORA.

Im ersten Schritt ist es wichtig, die Anforderungen zu verstehen und Handlungsbedarfe sowie konkrete Maßnahmen abzuleiten, sodass daraus eine priorisierte Umsetzungsplanung erstellt werden kann. Für die Analyse kann beispielsweise das neu entwickelte DORA-Check-up-Tool von zeb genutzt werden, welches je Anforderung eine Vielzahl an Informationen wie Leitfragen, typische Ergebnisobjekte, detaillierte Handlungsbedarfe enthält. Damit wird die Grundlage geschaffen, um im zweiten Schritt eine erfolgreiche Implementierung von DORA sicherzustellen.

Da MaRisk und BAIT hinsichtlich ihrer juristischen Verbindlichkeit „nur“ Verwaltungsleitlinien in Form von Rundschreiben sind, gehen diesbezügliche Anordnungen der BaFin meist den langen Weg über KWG § 25a Absatz 2. DORA hat als EU-Verordnung nun direkt „Gesetzescharakter“. Artikel 50 trägt den EU-Mitgliedstaaten auf, „angemessene verwaltungsrechtliche Sanktionen und Abhilfemaßnahmen für Verstöße gegen diese Verordnung“ festzulegen, die „wirksam, verhältnismäßig und abschreckend“ sein müssen.

Wir erwarten in dem Zuge einen „spürbaren“ Bußgeldkatalog, der insbesondere bezüglich der Anforderungen an IKT-Risikomanagement und -Governance unmittelbar die Geschäftsführung persönlich in die Pflicht nehmen wird. Um Gesetzesverstöße und Bußgeldsanktionen zu vermeiden, müssen die betroffenen Unternehmen DORA in den nächsten 24 Monaten mit größter Sorgfalt und Genauigkeit umsetzen.

2 Antworten auf “Digital Operational Resilience Act (DORA) – neue Anforderungen und Implikationen”

Jürgen Lang

Danke für den echt guten Artikel zu DORA der alle westlichen Punkte klar benennt und auch für Leser die vielleicht NOCH nicht so tief im Thema sind einen guten Einstieg in das Thema gibt.

Stephan Sahm

Vielen Dank, Herr Lang.

Freut uns, dass Ihnen der Artikel gefällt.

Und für alle, die sich gern weiter vertiefen wollen, stehen wir gerne bereit.