Ausgangssituation

Infrastrukturelle Probleme anderer Art offenbarte bereits die Finanzkrise. Es zeigte sich, dass Banken Probleme bei der Aggregation und beim Reporting von Risikodaten hatten. Die daraus resultierende mangelhafte Unterstützung des Risikomanagements durch belastbare Risikoinformationen hatte zur Folge, dass Risikokonzentrationen nicht zeitnah identifziert wurden.

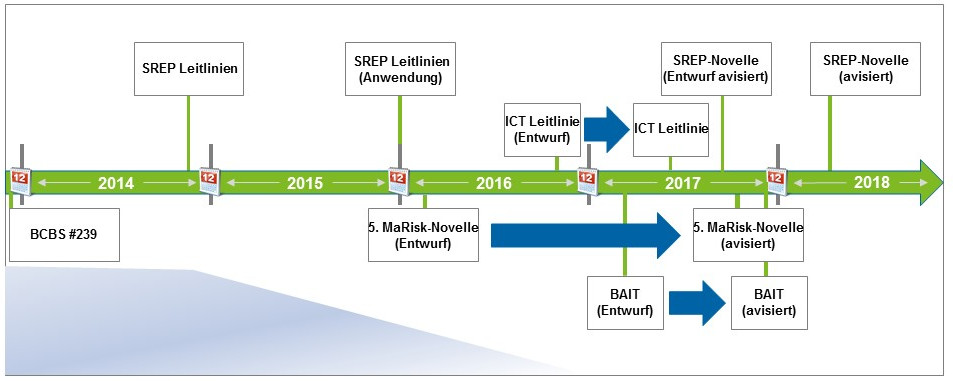

Die Aufsichtsbehörden haben daher in der jüngeren Vergangenheit auf die bestehenden IT-Probleme der Institute und die allgemein zunehmenden IT-Risiken reagiert. Abbildung 1 zeigt die Historie der wesentlichen regulatorischen Initiativen mit Bezug zu IT-Risiken. Darüber hinaus wird ein Ausblick auf die zu erwartende Entwicklung dieser regulatorischen Initiativen gegeben.

Die mit den jüngsten Initiativen verbundenen Erwartungen der Aufsicht werden anhand des folgenden Beispiels noch deutlicher: „Andreas Dombret, Mitglied im Vorstand der Deutschen Bundesbank, ging noch einen Schritt weiter in der Darstellung der Gefahren von Cyberattacken und erklärte, er würde sich wünschen, Institute würden Attacken innerhalb von 72 Stunden auf die Spur kommen. Tatsächlich dauere es Studien zufolge durchschnittlich 156 Tage, bis eine Bank merke, dass jemand in ihr IT-System eingedrungen ist.“[1]

BankingHub-Newsletter

„(erforderlich)“ zeigt erforderliche Felder an

Regulatorische Initiativen im Fokus

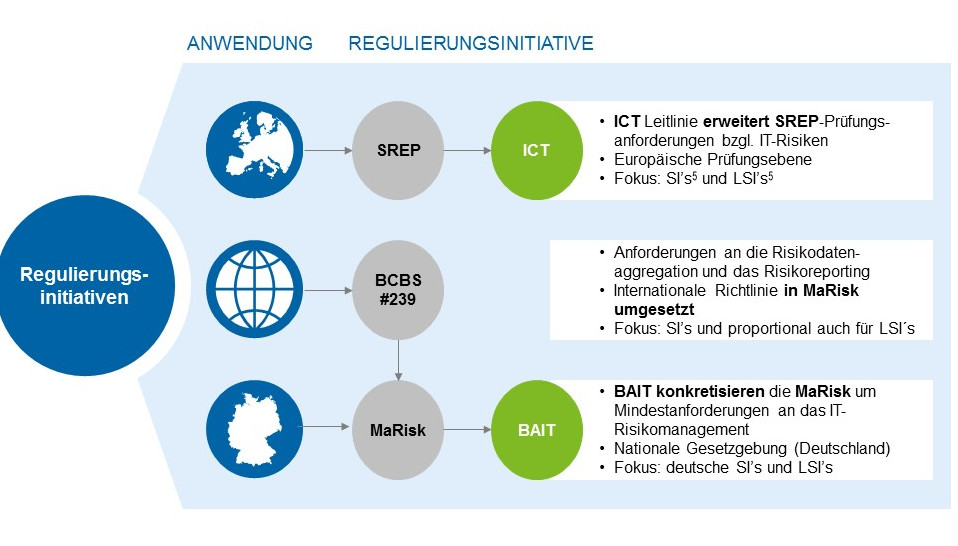

In diesem Zusammenhang stehen bei deutschen Instituten aktuell drei Initiativen im Fokus: die 5. Novelle der Mindestanforderungen an das Risikomanagement (5. MaRisk-Novelle)[2], die Bankaufsichtlichen Anforderungen an das IT-Risikomanagement (BAIT)[3]und die Prüfungsleitlinie zu Informations- und Kommunikationstechnologie-Risiken (ICT-Leitlinie)[4]. Das Zusammenwirken dieser drei Initiativen wird in Abbildung 2[5] dargestellt.

Entwurf der 5. MaRisk-Novelle

Bereits 2016 veröffentlichten die deutschen Aufsichtsbehörden den Entwurf der 5. MaRisk-Novelle. Eine der wesentlichen Neuerungen der 5. MaRisk-Novelle betrifft die Mindestanforderungen an die Risikodatenaggregation und das Risikoreporting. Hinsichtlich der Risikodatenaggregation wird in AT 4.3.4 von den systemrelevanten Instituten[6] gefordert, die im Rahmen des BCBS-#239-Papiers[7] festgelegten Grundprinzipien 1 bis 6 zu erfüllen. Es werden konkrete Mindestanforderungen an die Vollständigkeit, Genauigkeit, Aktualität und Integrität der Risikodatenaggregation formuliert.

Parallel dazu werden in AT 7 die Mindestanforderungen an individuelle IT-Lösungen in Standardprozessen signifikant angehoben, die für alle Institute gelten. Der deutlich erhöhte prozessuale Aufwand macht den Einsatz von indivuellen IT-Lösungen, wie Excel Spreadsheets o. Ä., in Standardprozessen daher deutlich unattraktiver. Beide MaRisk-Themenfelder sollen letztlich eine weitgehend automatisierte Risikodatenaggregationsfähigkeit in den Instituten fördern.

Die Mindestanforderungen an die Risikoberichterstattung werden der 5. MaRisk-Novelle in BT 3 weitgehend zusammengefasst. Hier werden letztlich die Grundprinzipien 7–11 von BCBS #239 verbindlich vorgegeben. Eine präzise Risikoberichterstattung muss demnach auf Basis zeitnaher, aktueller und vollständiger Risikodaten ein vollständiges und vor allem jederzeit abstimmbares Bild für alle wesentlichen Risikoarten widerspiegeln. Als Konsequenz daraus steigen die Anforderungen an die Datenqualität deutlich.

Die Mindestanforderungen an die Risikoberichterstattung richten sich an alle Institute, die der MaRisk unterliegen. Die Erfüllung dieser umfangreichen Mindestanforderungen ist dabei jedoch ohne eine weitgehende, proportionale Umsetzung der Mindestanforderungen an die Risikodatenaggregation nur schwer zu leisten. Dies benennen die Aufsichtsbehörden auch klar im Anschreiben zum Entwurf der 5. MaRisk-Novelle. Die Aufsicht erwartet auch von den kleineren und weniger komplexen Institute die Erfüllung der Anforderungen an die Risikodatenaggregation – unter Zugeständnis einer gewissen Proportionalität in den Lösungen.

Den systemrelevanten Instituten gingen bereits 2015 konkrete Anforderungsschreiben der Aufsicht zu, die BCBS-#239-Anforderungen innerhalb von drei Jahren nach Zugang des Schreibens zu erfüllen. Wesentlicher Treiber für diese Institute ist die von der Aufsicht geäußerte Erwartung, dass die turnusmäßige Risikoberichterstattung künftig 10 bis 15 Tage nach dem Ultimostichtag unter Berücksichtigung der oben dargestellten Mindestanforderungen zu erfolgen hat.

Die Aufsichtsbehörden forcieren auf diesem Weg die Einführung einer modernen, weitgehend automatisierten IT-Infrastruktur inklusive begleitender IT-Prozesse. Aktuelle Umsetzungslösungen sehen in aller Regel integrierte Datawarehouse-Lösungen vor, ohne dass sich bisher ein Marktstandard klar herausgebildet hat.

Bankaufsichtliche Anforderungen an das IT-Risikomanagement (BAIT)

Zwar beinhalten die MaRisk, wie beschrieben, die Behandlung von IT-Risiken, doch wurde seitens der Aufsichtsbehörden weiterer Konkretisierungsbedarf aufgrund aktueller Gefährdungen und aufgrund von Prüfungserfahrungen festgestellt. Diese IT-spezifischen Konkretisierungen der MaRisk wurden Anfang 2017 zur Konsultation gestellt. Es ist beabsichtigt, diese Mindestanforderungen noch 2017 in Kraft treten zu lassen – auf einer Stufe mit den allgemeinen MaRisk. Ein wesentliches Ziel der BAIT ist es, Mindestanforderungen hinsichtlich aktueller IT-Risikotrends wie Cyberrisiken oder auch das Outsourcing von IT-Leistungen zu definieren.

Aus den erweiterten Mindestanforderungen ergeben sich unmittelbar konkrete Handlungsbedarfe für die beaufsichtigten Institute. Im Rahmen des Informationsrisikomanagements ist erstmals ein sogenannter Referenzmaßnahmenkatalog aufzustellen. Dieser soll die Umsetzung von konkret beschriebenen Maßnahmen zur Erreichung eines selbst gesetzten (realistischen) Schutzniveaus definieren. Das Schutzniveau ist dabei nach Kategorien unterteilt differenziert festzulegen. Zusätzlich werden die Anforderungen an IT-Risikomanagementprozesse deutlich erweitert (BAIT, Kapitel 3). Dies gilt ebenso für das Informationssicherheitsmanagement, in dessen Rahmen eine sogenannte Informationssicherheitsleitlinie eingeführt wird. Diese Leitlinie muss im Einklang mit der IT-Strategie die Ziele des Risikomanagements darlegen und wesentliche organisatorische Aspekte beinhalten (BAIT, Kapitel 4).

Darüber hinaus wird erstmals explizit eine eigenständige IT-Strategie gefordert (BAIT, Kapitel 1). Eine eigenständige IT-Strategie wird zwar bereits heute in vielen Instituten aufgesetzt, die einzelnen, in den BAIT formulierten Mindestanforderungen werden jedoch für viele Institute mindestens Nachbesserungsbedarf bedeuten. Dies liegt an den deutlich konkretisierten Erwartungen sowie nicht zuletzt an einzelnen grundsätzlich neuen Anforderungen an die IT-Strategie. So ist in der strategischen Ausgestaltung erstmals die Ressourcenausstattung des IT-Bereichs zu berücksichtigen. Die Budgetierung soll dabei insbesondere hinsichtlich der Personalausstattung beschrieben werden. Des Weiteren soll ein Zielbild der IT-Architektur ebenso wie der Grad der Umsetzung von aufsichtlichen Standards in den IT-Prozessen dargestellt werden.

Mit den BAIT verknüpfen die Aufsichtsbhörden zwei Zielbilder: Zunächst soll die Qualität der IT-Strategien der Institute erhöht werden, sodass diese angemessener und realistischer die Aufstellung und Ausrichtung der IT-Bereichs darstellen und dabei unter anderem komplexe Umsetzungsprojekte und somit Änderungen berücksichtigen. Darüber hinaus soll ein modernes IT-Risikomanagement gefördert werden, das aktuelle IT-Risikotrends wie Cyberrisiken, Outsourcingrisiken oder IT-Projektrisiken im Rahmen des OpRisk integriert.

ICT-Leitlinie

Auf der Ebene der europäischen Prüfungspraxis hat die EBA Anfang 2017 Leitlinien zur Prüfung der Behandlung von IT- und Kommunikationstechnologie-Risiken veröffentlicht. Die ICT-Guideline erweitert den SREP-Prüfungskatalog. Adressaten sind somit zunächst einmal europäische Aufsichtsbehörden. Implizit lassen sich hieraus jedoch Anforderungen an die überwachten Institute ableiten.

In Teilen lassen sich Parallelen zu der zuvor vorgestellten BAIT-Initiative der deutschen Aufsichtsbehörden erkennen. So wird ebenfalls explizit die Ausgestaltung einer IT-Strategie gefordert. In diesem Kontext wird insbesondere die Verknüpfung mit der Bankplanung und dem ICAAP, also der Risikotragfähigkeitskonzeptionierung, betont. Dabei ist eine angemessene und realistische Ressourcenallokation hinsichtlich der personellen und technischen Ausstattung der IT-Systeme, IT-Prozesse und des IT-Risikomanagements zugrundezulegen. Darüber hinaus sind die Verantwortlichkeiten in der Unternehmensorganisation deutlicher zu verteilen und demgemäß zu dokumentieren. Insgesamt steigen die Governance-Anforderungen an IT-Risiken und werden stärker als bisher auf Managementebene verankert.

Ein weiteres Hauptaugenmerk der Leitlinie liegt auf der Ausgestaltung und Dokumentation des IT-Risikomanagements. Zur Berücksichtigung jüngster IT-Gefahrentrends werden IT-Risiken weiter konkretisiert. Dabei stellen sie immer noch ein Sub-Risiko der operationellen Risiken dar. Die Aufsicht definiert fünf Sub-Risikokategorien, nach denen IT-Risiken klassifiziert und schließlich identifiziert, beurteilt und mitigiert werden sollen:

ICT availability and continuity risk

Diese Risikoart subsummiert das Risiko, dass Daten oder Prozesse bei Kundenanfragen oder internen Prozessen nicht oder nur eingeschränkt zur Verfügung stehen. Konkreter umfasst dieses Risiko das Versagen von IT-Systemen, sodass z. B. der Zugriff auf Online-Bankingsysteme gestört ist.

ICT security risk

Diese Risikoart berücksichtigt das Risiko schädlicher externer und interner Angriffe, wie Cyberattacken oder nicht autorisierte Datenzugriffe. Exemplarisch sei hier auf das eingangs aufgeführte Beispiel des millionenschweren Diebstahls bei der Zentralbank von Bangladesch durch Hacker verwiesen.

ICT change risk

Diese Risikoart umfasst das Risiko, dass Änderungen an den IT-Systemen oder ‑Prozessen zu Störungen führen. Exemplarisch seien hier Fehlüberweisungen eines deutschen Institutes aufgrund von fehlerhaften Programmänderungen genannt.

ICT data integrity risk

Diese Risikoart beschreibt das Risiko, dass gespeicherte und durch IT-Systeme verarbeitete Daten unvollständig, ungenau oder inkonsistent gegenüber anderen Systemen sind. Dieses Risiko beeinflusst entsprechend die Fähigkeit der Institute, bestimmte Dienstleistungen anzubieten bzw. korrekte (Risiko‑)Management- und Finanzinformationen bereitzustellen.

ICT outsourcing risk

Diese Risikoart behandelt das Risiko, dass sich das Einschalten einer Drittpartei oder anderen Einheiten einer Gruppe zur Bereitstellung von IT-Systemen oder ‑Prozessen negativ auf die Leistungsfähigkeit des Instituts auswirkt.

Konkret sollen Institute ein angemessenes Kontrollsystem zur Feststellung schlagend werdender IT-Risiken etablieren und den gesamten Risikomanagementprozess formalisieren. In diesem Kontext formuliert die EBA als Initiator sehr konkrete Vorstellungen, wie beispielsweise ein ICT Steering Komitee als zentralen Bestandteil des Prozesses.

Zusammenfassend lässt sich feststellen, dass die Aufsichtsbehörden im Rahmen der genannten Initiativen versuchen, auf die bereits erwähnten Schwachstellen und Risiken im Bereich IT zu reagieren. Dabei stellt die Aufsicht im Wesentlichen zwei Ziele in den Fokus. Zum einen wird eine moderne IT-Infrastruktur in Verbindung mit sicheren und leistungsfähigen IT-Prozessen verlangt. Zum anderen erwarten die Behörden eine angemessene und realistische IT-Strategie in Kombination mit einem adäquaten IT-Risikomanagement.

Fazit

Zum Erreichen der o. g. Ziele werden die Institute ihre Anstrengungen und Investitionen im Bereich IT in naher Zukunft auf dem bereits hohen Niveau halten bzw. in einigen Fällen sogar noch steigern müssen. Die angestrebte Verbesserung der IT-Infrastruktur und der IT-Prozesse erfordert in der Regel komplexe Umsetzungsprojekte und somit signifikante Investitionen. In einzelnen Teilbereichen wie beim Thema Cyberrisiken existieren beispielsweise bisher noch keine etablierten Marktstandards, was zusätzliche Unsicherheiten bzgl. der Lösungsmöglichkeiten schafft.

Zusätzlich müssen auch die verschärften Anforderungen an das IT-Risikomanagement erfüllt werden. Betroffen sind sowohl rein formale als auch inhaltlich anspruchsvolle Aspekte, weshalb eine sowohl quantitativ als auch qualitativ angemessene Ressourcenallokation entscheidend sein wird. Dabei ist insbesondere auf die Konsistenz der unterschiedlichen Teilaspekte zu achten. IT-Strategie und IT-Risikomanagement müssen konsistent zum angestrebten IT-Zielbild und der postulierten Ressourcenaussattung passen.

Zu guter letzt sind IT-Risiken ein Prüfungsschwerpunktthema im Rahmen des SREP 2017. Demzufolge erwartet die Institute neben den Investitionen zur Erfüllung der zukünftigen Anforderungen bereits kurzfristig ein erhöhter Kapitalaufschlag, falls das aktuelle Management der IT-Risiken nur unzureichend aufgestellt sein sollte. In einzelnen Instituten wurden heute schon substanzielle SREP-Kapitaufschläge aufgrund von IT-Risiken von den Aufsichtsbehörden eingefordert. Institute, die hinsichtlich Informationsrisikotechnologie sowie IT-Risikomanagement eine Führungsrolle einnehmen, werden in diesem Fall profitieren.

Eine Antwort auf “Die Anforderungen an das IT-Risikomanagement steigen – ein Überblick”

Bappert, Gerhard

Sehr geehrte Damen und Herren, ein sehr schöner Überblick. Vielen Dank dazu.