Für die Unternehmen im Finanzsektor bietet sich mit der Einführung des TIBER-EU Framework die Möglichkeit, die eigene Cybersicherheit durch sogenannte „Red Team“-Penetrationstests zu überprüfen. Diese bieten im Vergleich zur einfachen Sicherheitsanalyse den Vorteil, dass externe Angreifer unter realen Bedingungen mit professionellen Angriffsmethoden offenlegen, inwieweit sie in die vorhandene Infrastruktur vordringen und in welchem Ausmaß sie die Organisation schädigen könnten. Die daraus gewonnenen Erkenntnisse können in der Folge von den einzelnen Teilnehmern bewertet und verwertet werden.

Mehr Artikel auf BankingHub

Bei der Anwendung des Framework sind insbesondere eine Reihe von Vorgaben und Prozessvorschriften durch die teilnehmenden Unternehmen des Finanzsektors einzuhalten. Die entstehenden und zu bewältigenden Herausforderungen in der Anwendung des Framework werden hier im Einzelnen beleuchtet.

Freiwillige Teilnahme am Red Teaming

Im Mai 2018 veröffentlichte die EZB das Framework für das Threat Intelligence-based Ethical Red Teaming (TIBER-EU). Dieses Rahmenwerk beschreibt ein kontrolliertes und maßgeschneidertes Testvorgehen, um die Widerstandsfähigkeit von digitalen Netzen in Organisationen und dem gesamten Finanzsektor grenzübergreifend in der EU zu erhöhen.

Ob und wann auf TIBER-EU basierende Tests durchgeführt werden, liegt dabei im Entscheidungsbereich der jeweiligen Behörden und Akteure (Unternehmen und Organisationen) selbst.

Erkenntnisgewinne stehen im Vordergrund

Bei dem Red-Team-Test werden kritische Produktionssysteme mit realen Angriffstaktiken, -techniken und -prozeduren penetriert. Dies dient dazu, einen praxisnahen Angriff auf kritische Funktionen und die darunterliegenden Systeme zu simulieren.

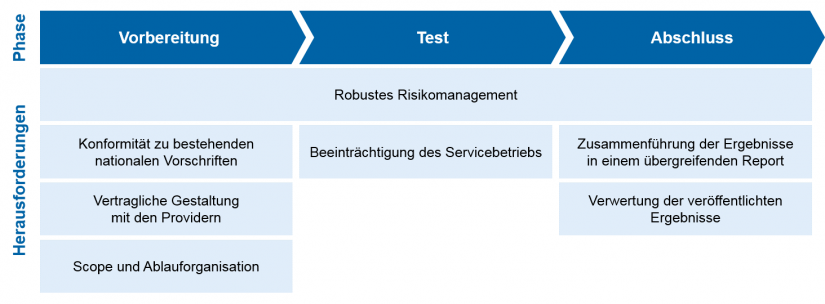

Der Test selbst ist im TIBER-EU Framework in drei verpflichtende Phasen gegliedert:

- Vorbereitung: Formaler Start des Tests inkl. Staffing und Planung,

- Test (TI – Threat Intelligence und RT – Red Teaming): Hierbei wird durch den TI-Anbieter ein Rahmenkonzept (Targeted Threat Intelligence Report) erstellt, auf dessen Basis das Red Team maßgeschneiderte Testszenarien für Systeme, Mitarbeiter und Prozesse definiert,

- Abschluss: Erstellen eines Red-Team-Testberichts, welcher einen Überblick über die einzelnen Tests und Findings beinhaltet.

Das Ergebnis dient nicht der Feststellung, ob der Test bestanden wurde oder nicht, sondern als Erkenntnisgewinn für die Unternehmen bzgl. ihrer Stärken und Schwächen, um einen Lernprozess und eine Weiterentwicklung hin zu einem höheren Reifegrad im Bereich der Cybersicherheit zu ermöglichen.

Herausforderungen sind zu managen

Für die Bearbeitung der einzelnen Phasen des Framework TIBER-EU sind mehrere Probleme und Herausforderungen zu bewältigen (vgl. Abbildung):

Robustes Risikomanagement

Da das auf TIBER-EU basierende Red-Team-Testvorgehen zum einen kritische Produktionssysteme, Personen und Prozesse betrifft und zum anderen die Tests von externen Anbietern ohne spezifisches Wissen über das zu testende Unternehmen durchgeführt werden, bergen diese Tests verschiedenste Risiken (Systemabstürze, Einschränkungen des Servicebetriebs, Verlust, Änderung oder Offenlegung von Daten …).

Zur Steuerung der einzelnen Phasen ist deshalb eine besonders hohe Aufmerksamkeit auf ein robustes Risikomanagement mit etablierten Rollen und Verantwortlichkeiten inklusive der Definition der Anforderungs-, Qualifikations- und Auswahlkriterien für die externen TI- und RT-Anbieter zu legen.

Vorbereitungsphase: Herausforderung „Einhaltung von bestehenden nationalen Vorschriften“

Die realitätsnahe Beschaffenheit von „Red Team“-Tests bedeutet auch mögliche Verletzungen von relevanten gesetzlichen und regulatorischen Vorschriften. So wird beispielsweise die Behandlung eines Verstoßes nach § 42 BDSG (Bundesdatenschutzgesetz – Zugang ohne Berechtigung) und § 202c StGB (Strafgesetzbuch – Vorbereitung des Ausspähens und Abfangens von Daten) in Deutschland sehr stringent angewandt. In diesem Sinne sind die geplanten TIBER-EU-Aktivitäten im Scope eng zu begrenzen und innerhalb des Finanzinstituts sowie mit der Aufsichtsbehörde in jedem Fall abzustimmen. Dazu gehört ebenfalls die sichere Aufbewahrung der Daten im Falle eines erfolgreich durchgeführten Angriffs.

Vorbereitungsphase: Herausforderung „Vertragliche Gestaltung mit den Providern“

Unter der Annahme, dass noch keine zertifizierten Provider für „Threat Intelligence“ und „Red Team“ benannt sind, ist zudem ein Auswahl- und Zertifizierungsprozess mit den infrage kommenden Providern für die Tests durchzuführen. Die Vertrauenswürdigkeit des Providers zusammen mit der personellen Durchleuchtung der Akteure stehen hierbei im Vordergrund und müssen flankierend über vertragliche Konditionen geregelt werden. Bestehende Verträge mit den aktuellen Dienstleistern hinsichtlich der geplanten Aktionen sind zu prüfen.

Vorbereitungsphase: Herausforderung „Scope und Ablauforganisation“

Dem Umfang und der Ausgestaltung der Angriffsszenarien durch das Red Team kommt eine wesentliche Bedeutung zu. Planung und Abschätzung der Risiken dieser Angriffsszenarien zusammen mit dem Finanzunternehmen sind in der Folge weitere Herausforderungen.

Um die Prozesse des vorliegenden Framework umzusetzen, sind umfangreiche ablauforganisatorische Maßnahmen zu ergreifen. Auch hier gilt die Devise, dass für die Umsetzung der Prozessanforderungen zwar Rollen und Verantwortlichkeiten aufzusetzen sind, speziell für die geplanten Angriffsszenarien aber keine Funktionen zur Abwehr oder Absicherung eingesetzt werden. Dies würde die Aussagefähigkeit der Überprüfung infrage stellen.

Testphase: Herausforderung „Beeinträchtigung des Servicebetriebs“

Natürlich besteht bei jeglicher Planung und Vorbereitung der TIBER-EU-Aktivitäten die Gefahr, dass der normale Betrieb im Falle eines erfolgreichen Angriffs beeinträchtigt wird. Es gilt hier zusätzliche Maßnahmen zu ergreifen, wie beispielsweise die Verlegung der geplanten Angriffe in Servicerandzeiten, die Einplanung von Stand-by-Wiederherstellungsmechanismen oder gar die Bereitstellung von speziellen gleichwertigen Systemumgebungen.

BankingHub-Newsletter

„(erforderlich)“ zeigt erforderliche Felder an

Abschlussphase: Herausforderung „Zusammenführung der Ergebnisse in einem übergreifenden Report“

Der Testbericht fasst den gesamten Testprozess und die Ergebnisse (einschließlich der Maßnahmenplanung) zusammen und sollte sich auf die Testdokumentationen stützen. Dabei gilt es, Detailinformationen zu abstrahieren. Trotzdem sollten im Sinne einer Wiederverwertbarkeit, Wiederverwendungsfähigkeit und zur Zusammenführbarkeit generelle Kriterien sowohl für den Zusammenfassungsbericht als auch für die einzelnen Testdokumentationen definiert werden.

Abschlussphase: Herausforderung „Verwertung der veröffentlichten Ergebnisse“

Das Ziel, den geprüften Unternehmen Erkenntnisse zu ihren Stärken und Schwächen im Bereich Cybersicherheit zur Verfügung zu stellen bzw. eine Weiterentwicklung zu einem höheren Reifegrad zu ermöglichen, setzt einen offenen Umgang mit den gewonnenen Informationen voraus. Aber gerade dieser offene Umgang kann auch eine gesteigerte Attraktivität für künftige Cyberattacken nach sich ziehen. In jedem Fall sollte es aber nicht dazu führen, dass nur die vermeintlich guten Ergebnisse publiziert werden.

Es gilt, eine Balance zwischen Offenlegung (Transparenz und reale Darstellung) und streng vertraulicher Behandlung der Ergebnisse und anschließender Maßnahmeneinleitung zu finden.

Inwieweit die Aussagekraft und Abdeckung aufgrund der noch freiwilligen Teilnahme an der Überprüfung ausfallen wird, bleibt abzuwarten.

Fazit

Trotz der Herausforderungen und der damit verbundenen Investitionen ist die Anwendung des TIBER-EU Framework den Finanzinstituten zu empfehlen. Damit wird die Grundlage für eine flächendeckende Transparenz der nationalen und EU-weiten Cybersicherheit geschaffen. Gleichzeitig werden Schwachstellen und Bedrohungen durch Angriffsszenarien realitätsnah geprüft, über zu ergreifende Maßnahmen wird die Abwehr verstärkt und Strategie, Kultur, Organisation, Prozesse sowie IT werden effizienter ausgerichtet. Das Ausmaß von Folgeschäden kann besser bewertet und über vorzuhaltende Maßnahmen schneller eingedämmt werden.